Cuộc tấn công DDoS là gì? Tại sao nó lại nguy hiểm như vậy? Và làm thế nào có thể chống lại DDOS? Bài viết này sẽ giúp bạn tìm hiểu về tất cả các cuộc tấn công DDoS có thể nhắm mục tiêu vào hệ thống của bạn – và cách đối phó với chúng.

Tấn công từ chối dịch vụ phân tán là gì?

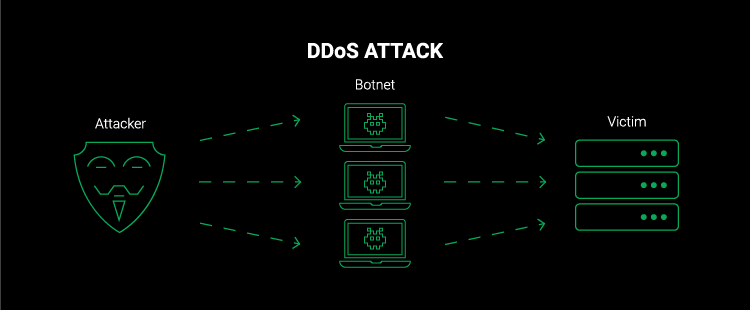

Trong các cuộc tấn công DDoS, một số lượng lớn các “bot” tấn công vào máy tính mục tiêu. Vậy nên sẽ có nhiều thực thể tấn công một mục tiêu, điều này giải thích phần “phân tán”. Các bot là những máy tính bị nhiễm lây lan trên nhiều nơi khác nhau. Không có một máy chủ duy nhất. Bạn cũng có thể là một bot mà không biết đó.

Khi những kẻ tấn công DDoS điều khiển bot tấn công vào một mục tiêu nhất định, nó sẽ có một số hậu quả khá khó chịu. Quan trọng nhất, một cuộc tấn công DDoS nhằm mục đích kích hoạt phản hồi “từ chối dịch vụ” cho những người sử dụng hệ thống mục tiêu. Điều này làm cho mạng mục tiêu bị sập. Nếu bạn liên tục gặp khó khăn khi truy cập vào một trang web, thì rất có thể bạn đã gặp phải một cuộc tấn công DDOS. Và có thể mất vài giờ hoặc vài ngày để hệ thống phục hồi.

Tấn công DDoS hoạt động như thế nào?

Hãy tưởng tượng, chiếc cầu được xây dựng chỉ cho phép 4 chiếc xe chạy cùng một lúc. Một hôm, bạn huy động cả lớp học với 20 chiếc xe cùng qua cầu, thế là cầu bị sập. DDos cũng tương tự như thế, phần cứng chỉ chịu tải được 4 kết nối cùng lúc, và Hacker huy động 20 máy tính khác cùng truy cập vào thế là Web bị sập.

Tại sao các cuộc tấn công DDoS lại gây ra nhiều thiệt hại như vậy? Máy chủ có cấu hình phần cứng nhất định – chúng không phải là trung tâm xử lý vô hạn. Khi vượt quá giới hạn dung lượng, các hệ thống trong máy chủ sẽ hành động để bảo vệ chính nó. Thường khi bị DDOS, các hệ thống này sẽ bật firewall hoặc tắt mạng để tránh cuộc tấn công.

Nói chung, những kẻ tấn công sử dụng nhiều kỹ thuật từ chối dịch vụ khác nhau để tấn công các mục tiêu – từ các gói dữ liệu đến tin nhắn hoặc yêu cầu kết nối. Tất cả những kỹ thuật này có tác dụng khiến hệ thống mục tiêu trở nên chậm chạp và bị rối loạn các chức năng.

Để làm được điều này, những kẻ tấn công DDoS cần phải kiểm soát một đội quân bot (hoặc mạng botnet). Cách này hơi khó khăn. Tuy nhiên, bằng cách sử dụng các kỹ thuật xã hội (chẳng hạn như phishing) để phát tán phần mềm độc hại hoặc lôi kéo người dùng tải file xấu, tin tặc có thể tạo ra các mạng botnet mà họ cần.

Sau khi những kẻ tấn công lây nhiễm vào hệ thống của bạn, hệ thống sẽ trở thành một “bot”. Bạn không còn toàn quyền kiểm soát những gì máy tính của bạn thực hiện khi trực tuyến. Thay vào đó, quyền kiểm soát được chuyển cho “master”, người điều khiển các cuộc tấn công DDoS. Để làm như vậy, các “master” phải kết hợp các bot lại với nhau thành botnet và điều phối chúng thông qua phần mềm đặc biệt.

Các mạng botnet này có thể rất lớn. Ví dụ, có những ước tính cho rằng Srizbi bao gồm hơn 450.000 bot. Và những lực lượng khổng lồ này sẽ tiếp tục gây chiến với người dùng web trên toàn thế giới, và mang lại các kết quả không mấy tốt đẹp.

Các kiểu tấn công DDoS chính

Khi chúng ta nói đến một cuộc tấn công DDoS, nó thường có nghĩa là một cuộc tấn công quy mô lớn nhằm đánh sập một mục tiêu cụ thể. Tuy nhiên, có một số biến thể về cách thức hoạt động của các cuộc tấn công DDoS. Thông thường, điều này phụ thuộc vào mạng bị tấn công.

Kết nối mạng bao gồm nhiều thành phần, vì vậy một cuộc tấn công DDoS có thể nhắm mục tiêu vào bất kỳ thành phần nào trong số chúng để đánh sập hệ thống. Trong mô hình kiến trúc mạng OSI, các thành phần này thường được gọi là các lớp – và chúng giúp chúng ta mô tả quá trình kết nối:

Application layer (Layer 7) – lớp trên cùng chỉ định các giao thức cho các tương tác với mạng

Presentation layer (Layer 6) – đảm bảo rằng dữ liệu ở định dạng chuẩn hóa mà hai hệ thống riêng biệt hiểu được

Session layer (Layer 5) – là một cơ chế quản lý các phiên làm việc mở dành cho các trao đổi cụ thể

Transport layer (Layer 4) – đảm bảo sự xuất hiện của gói tin và xác nhận việc tiếp nhận của chúng

Network layer (Layer 3) – chịu trách nhiệm định tuyến các gói dữ liệu thông qua các trung gian như bộ định tuyến và máy chủ

Datalink layer (Layer 2) – tổ chức dữ liệu thành các gói sẵn sàng được gửi đi

Physical layer (Layer 1) – xác định việc truyền các bit thô qua các liên kết dữ liệu vật lý

Theo nghĩa này, các cuộc tấn công DDoS được chia thành ba loại: tấn công lớp ứng dụng, tấn công giao thức và tấn công tập trung vào mạng, tùy thuộc vào lớp mà chúng nhắm mục tiêu.

Các cuộc tấn công Lớp ứng dụng (Layer 7)

Tấn công DDOS Layer 7 một loại tấn công DDoS nhắm vào lớp ngoài cùng, lớp này chỉ định các giao thức và phương thức giao diện để trao đổi dữ liệu. Mục đích là để lợi dụng những điểm yếu này để làm cho mạng bị sập hoặc khiến mạng trở nên chậm hơn. Bạn sẽ thường thấy DDOS Layer 7 vào mục tiêu là “domain” – tên miền.

BGP Hijacking – nhắm mục tiêu đến Giao thức Border Gateway được sử dụng để chuẩn hóa dữ liệu định tuyến và trao đổi thông tin. Cuộc tấn công lớp ứng dụng này nhằm mục đích định tuyến lưu lượng truy cập Internet đến một đích không mong muốn bằng cách mạo danh quyền sở hữu các nhóm địa chỉ IP thông qua các tiền tố IP. Thông tin này có thể nhanh chóng lan truyền sang các mạng khác, định tuyến người dùng đến các trang web không chính xác.

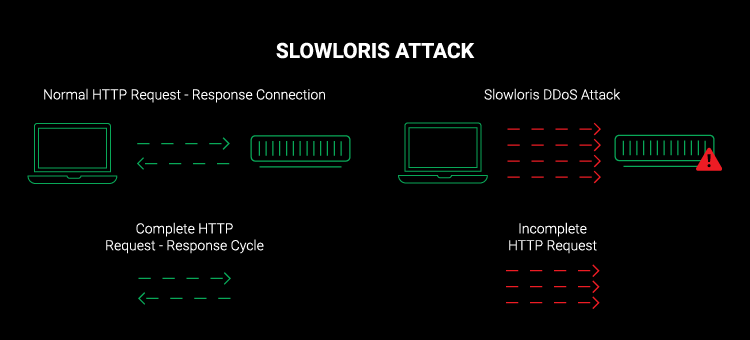

Tấn công Slowloris – nhắm mục tiêu đến các yêu cầu kết nối HTTP để giữ cho càng nhiều kết nối mở đồng thời càng tốt. Nhằm tấn công vào khả năng xử lý của các máy chủ. Nó chỉ ảnh hưởng đến máy chủ web, làm chậm đáng kể và từ chối các yêu cầu từ người dùng thực.

Tấn công Slow POST – một cuộc tấn công Slow POST hoạt động bằng cách gửi các header HTTP POST được chỉ định chính xác đến máy chủ web được nhắm mục tiêu. Tuy nhiên, phần body của tiêu đề được cố tình gửi đi với tốc độ rất thấp. Vì header là hợp pháp nên máy chủ sẽ phản hồi yêu cầu. Nếu máy chủ nhận được hàng nghìn yêu cầu này, nó có thể nhanh chóng từ chối tất cả các yêu cầu khác, làm nhồi nhét tài nguyên của máy chủ.

Tuộc tấn công Slow read – bạn có thể coi cuộc tấn công Slow read như một cuộc tấn công Slow POST bị đảo ngược. Sự khác biệt là trong trường hợp tấn công POST, phương thức này sẽ gửi nội dung thư từ từ. Trong trường hợp tấn công Slow read, các yêu cầu HTTP được chấp nhận một cách có chủ ý và đọc với tốc độ rất chậm. Máy chủ mục tiêu phải giữ cho các yêu cầu này mở vì quá trình đọc đang diễn ra, làm cạn kiệt tài nguyên của máy chủ, đặc biệt là trong các trường hợp có mạng botnet lớn.

Tấn công Low and slow – kiểu tấn công này có thể nhắm mục tiêu Transmission Control Protocol (TCP) thông qua các phiên HTTP hoặc TCP với tốc độ siêu chậm. Đó là một phương pháp để tấn công một cách từ từ và đều đặn đến máy chủ làm ngập đường ống và từ chối yêu cầu kết nối của người dùng thực. Cuộc tấn công này yêu cầu ít tài nguyên hơn để thực thi và thậm chí có thể thực hiện được mà không cần mạng botnet. Thêm vào đó, nó bỏ qua các phương pháp phòng thủ giảm thiểu DDoS thông thường vì các gói được gửi là từ người dùng thực.

Tấn công POST có payload lớn – kiểu tấn công này khai thác mã hóa ngôn ngữ (XML) được sử dụng bởi máy chủ web để trao đổi qua HTTP. Trong trường hợp này, máy chủ web nhận dữ liệu được mã hóa bằng XML. Tuy nhiên, dữ liệu bị kẻ tấn công thay đổi để một khi nó nằm trong bộ nhớ, kích thước của nó sẽ lớn hơn gấp nhiều lần. Nếu máy chủ nhận được một số lượng lớn các yêu cầu này, bộ nhớ của nó sẽ nhanh chóng bị cạn kiệt.

Bắt chước quá trình duyệt web của người dùng – Cuộc tấn công DDoS này bắt chước các kiểu duyệt web của người dùng thực. Tuy nhiên, đây thực sự là một mạng botnet quy mô lớn. Mỗi bot bắt chước người thật truy cập vào các trang web, tạo ra lượng khách truy cập tăng đột biến.

Các cuộc tấn công giao thức

Các cuộc tấn công giao thức nhằm vào quá trình truyền dữ liệu, khai thác các lớp truyền tải và mạng. Chúng nhắm mục tiêu đến các giao thức xác thực của các phương thức kết nối. Kiểu tấn công này tích lũy áp lực bằng cách bắt nạt các bức tường lửa và gửi các gói tin bị lỗi làm hỏng hệ thống.

SYN floods – cuộc tấn công này khai thác các lỗ hổng trong hệ thống bắt tay TCP, hệ thống này yêu cầu một request SYN, gói SYN-ACK và ACK để xác thực trao đổi. Kẻ tấn công gửi request SYN đến máy chủ, máy chủ phản hồi bằng một thông báo SYN-ACK, chờ xác nhận ACK từ máy khách. Tuy nhiên, hacker đã thiết lập thiết bị của mình theo cách mà gói ACK không bao giờ đến, khiến máy chủ bị treo. Bởi vì có một số lượng tương tác TCP có thể xảy ra đồng thời trên một máy chủ nhất định, số lượng yêu cầu này cao hơn có thể nhanh chóng gây ra sự cố.

Tấn công gói tin bị phân mảnh (Fragmented packet attacks) – kiểu tấn công này nhắm vào dung lượng tối đa của Internet Control Message Protocol. Có một kích thước được xác định trước mà thông tin liên lạc internet thông thường không thể vượt quá. Sau đó kẻ tấn công sẽ phân mảnh gói tin và gửi nó thành nhiều phần. Sau khi máy chủ nhận và tập hợp các mảnh lại thành gói tin, nó sẽ trả về một lỗi, làm hỏng hệ thống.

Tấn công phân mảnh IP/ICMP (IP/ICMP fragmentation attack) – cuộc tấn công này được thiết lập bằng cách gửi các gói dữ liệu độc hại vượt quá đơn vị truyền tải tối đa. Trong trường hợp này, nếu một gói tin quá lớn, nó sẽ được chuyển sang lưu trữ tạm thời. Khi đó, nó sẽ chèn bộ nhớ, khiến các yêu cầu khác bị từ chối.

Smurf DDoS – cuộc tấn công này khai thác Giao thức Internet Control Message với IP giả mạo của nạn nhân để tạo các vòng truy vấn vô hạn. Kẻ tấn công sử dụng nạn nhân làm mồi nhử, khuếch đại các truy vấn được tạo ra từ mạng máy chủ. Nó hoạt động như thể các truy vấn được yêu cầu từ mục tiêu, làm tràn các phản hồi.

Tấn công vào hạ tầng mạng

Các tấn công vào hạ tầng mạng liên quan đến việc tấn công các mục tiêu bằng các gói dữ liệu. Kiểu tấn công này tích lũy một lượng truy cập khổng lồ. Nó hướng đến các máy chủ không thể duy trì tải đầy đủ trong một thời gian dài và sẽ gặp sự cố.

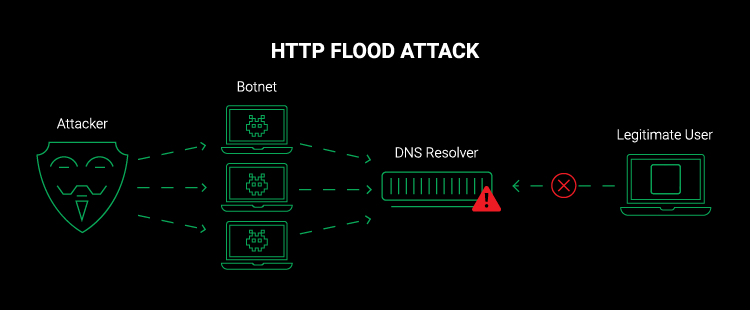

Tấn công tràn HTTP (HTTP flooding attack) – kiểu tấn công này áp đảo máy chủ mục tiêu với một số lượng lớn các yêu cầu HTTP. Quá nhiều yêu cầu được xử lý khiến người dùng thực sự có ít tài nguyên hơn. Vậy nên máy chủ sẽ từ chối người dùng thực vì đang bận trả lời các truy vấn của bot.

Tấn công tràn ICMP (ICMP flood attack) – Đây là loại tấn công phổ biến nhất. Nó hoạt động bằng cách gửi một số lượng lớn các yêu cầu Giao thức Internet Control Message, còn được gọi là ping. Mỗi khi máy chủ nhận được một yêu cầu như vậy, nó phải chẩn đoán tình trạng mạng của nó. Điều này làm cạn kiệt tài nguyên và mất nhiều thời gian hơn để tạo truy vấn.

IPSec flood – cuộc tấn công này nhắm mục tiêu vào máy chủ VPN của nạn nhân. Kẻ tấn công gửi một khối lượng lớn các yêu cầu IKE IPSec, khiến máy chủ phản hồi với lưu lượng được chuyển hướng. Sau khi giao thức tunnel IKEv2 ra đời, lỗ hổng này phần lớn đã được giải quyết.

Tấn công UDP flood – kiểu tấn công này sử dụng một số lượng lớn các yêu cầu Giao thức dữ liệu người dùng (UDP), được gửi nhanh hơn mức mà máy chủ có thể đáp ứng. Do tác động tích lũy thêm của việc bị tấn công với các yêu cầu không trả về đích, ngay cả tường lửa của máy chủ cũng có thể sập. Điều này cũng ngăn hệ thống phản hồi các yêu cầu thực.

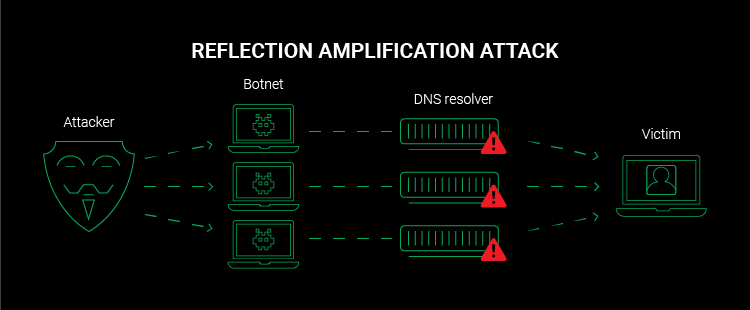

Các cuộc tấn công khuếch đại phản xạ (Reflection amplification attacks) – cuộc tấn công này hoạt động bằng cách gửi một khối lượng lớn các gói UDP có địa chỉ IP giả mạo đến một máy chủ DNS. Về cơ bản, nó gửi chúng đến IP của nạn nhân. Mục tiêu bị tấn công bởi một loạt các phản hồi như thể nạn nhân đã truy cập tất cả các máy chủ này. Điều này cho phép hacker ẩn danh, quấy rối người dùng bằng những đợt truy cập tăng đột biến làm tắc nghẽn băng thông.

Sự nguy hiểm của các cuộc tấn công DDoS

Có rất nhiều lý do bạn nên ngăn chặn các mối đe dọa do các cuộc tấn công DDoS và mạng botnet gây ra. Dưới đây là một vài ví dụ về những gì có thể xảy ra nếu khả năng phòng thủ của hệ thống bị giảm.

Các hệ thống thương mại có thể bị lỗi – vào năm 2018, nhà điều hành đường sắt DSB của Đan Mạch đã trở thành nạn nhân của một cuộc tấn công DDoS và nó đã phá hủy lịch trình định tuyến của họ. Hệ thống bán vé đã ngừng hoạt động và các chuyến tàu chạy chậm lại để bảo vệ an toàn cho người lái.

Sự cố máy chủ game bị gián đoạn – vào năm 2016, thế giới game trực tuyến đã rung chuyển khi phát hiện ra cuộc tấn công mạng botnet Mirai. Trong trường hợp này, những kẻ tấn công đã tìm cách đánh sập các máy chủ Minecraft. Cuộc tấn công này không chỉ làm gián đoạn những người chơi Minecraft trên toàn thế giới. Điều tồi tệ hơn nữa là thực tế mạng botnet này đã “lừa đảo”, gây ra thiệt hại trên khắp các máy chủ ở miền đông Hoa Kỳ.

Phá sản – vào năm 2014, công ty internet Code Spaces đã chứng minh mình là một ví dụ tuyệt vời cho trường hợp xấu nhất do các cuộc tấn công DDoS. Sau nhiều lần tấn công, trung tâm mã hóa đã đóng cửa. Đây là điều có thể xảy ra với bất kỳ tổ chức nào nếu bạn không có kế hoạch ngăn chặn các kẻ tấn công DDoS.

Một trong những khía cạnh tồi tệ nhất của các cuộc tấn công DDoS là rất khó phát hiện hệ thống của bạn có bị xâm phạm hay không. Mặc dù có một số ảnh hưởng đến tốc độ kết nối, nhưng hầu hết người dùng hầu như không nhận thấy bất kỳ sự khác biệt nào. Thay vào đó, họ tiếp tục các hoạt động trực tuyến bình thường của mình mà không hề hay biết về những thiệt hại mà họ đang tạo ra trên toàn thế giới.

Tuy nhiên, có những hậu quả đối với người dùng hàng ngày. Ví dụ, game thủ có thể thấy tốc độ kết nối giảm và độ trễ tăng đáng kể khi các cuộc tấn công DDoS diễn ra. Một số game như Runescape đã từng là nạn nhân của những cuộc tấn công như vậy, dẫn đến việc nhiều người chơi bị ping khủng khiếp.

Bản đồ tấn công DDoS

Bản đồ tấn công DDoS chỉ là một trong những cách để lọc ra dữ liệu mô tả các hướng tấn công DDoS quy mô lớn, hiển thị chúng trên bản đồ bằng cách sử dụng các bản ghi. Dưới đây là một vài ví dụ được biết đến nhiều nhất.

Bản đồ tấn công DDoS của Arbor Networks

Sản phẩm của sự hợp tác giữa Google Ideas và Arbor Networks là hình ảnh trực quan hóa dữ liệu trực tiếp cũng đóng vai trò là nguồn cung cấp dữ liệu lịch sử và xu hướng của các cuộc tấn công DDoS. Dự án sử dụng dữ liệu được thu thập bởi hệ thống thông minh về mối đe dọa ATLAS độc quyền của họ cộng tác với ISP, và những người đã tự nguyện đồng ý chia sẻ dữ liệu ẩn danh được thu thập.

Bản đồ mối đe dọa Fortinet

Bản đồ mối đe dọa Fortinet hoạt động như một phiên bản demo miễn phí của những gì sẽ xảy ra nếu bạn quyết định chọn tham gia và trở thành người dùng Fortiguard chính thức. Dữ liệu được thu thập từ những người dùng sản phẩm Fortinet ẩn danh, các vụ DDOS nóng hơn được biểu thị bằng các mã màu khác nhau. Người dùng Fortiguard có thể dễ dàng theo dõi mối đe dọa nào có thể xuất hiện trên bản đồ được cá nhân hóa.

Bản đồ mối đe dọa mạng trực tiếp của Bitdefender

Mặc dù Bitdefender nổi tiếng hơn với dịch vụ chống vi-rút, nhưng họ cũng có bản đồ mối đe dọa an ninh mạng nhằm hiển thị các cuộc tấn công DDoS trong thời gian thực. Bạn có thể lọc các báo cáo với các kiểu tấn công và quốc gia mục tiêu khác nhau.

Các cuộc tấn công DDoS lớn nhất

Các cuộc tấn công DDoS quy mô lớn có thể gây ra hậu quả nghiêm trọng ngay cả đối với những người có khả năng để giảm thiểu thiệt hại. Dưới đây là những ví dụ xấu nhất về các cuộc tấn công DDoS trong quá khứ. Hãy nhớ rằng danh sách này chưa đầy đủ.

1. Cuộc tấn công DDoS của CloudFlare vào năm 2014

Vào năm 2014, CloudFlare chuyên về an ninh mạng đã bị tấn công DDoS quy mô lớn. Nó bắt đầu như một cuộc tấn công reflection vào một trong những khách hàng của CloudFlare. Tuy nhiên, do các phương pháp giảm thiểu đe dọa trực tuyến của CloudFlare, máy chủ khác của họ ở Châu Âu đã bị thiệt hại, thiệt hại này là rất lớn ngay cả khi trải rộng trên một số máy chủ khác. Cuộc tấn công này đã khai thác lỗ hổng Network Time Protocol (NTP), sử dụng các máy chủ này để gửi các yêu cầu giả mạo đến nạn nhân, và tấn công các máy chủ khác của CloudFlare.

2. Cuộc tấn công DDoS trên GitHub vào năm 2018

Ví dụ của GitHub cho thấy cảnh báo kịp thời có thể giúp giảm thiểu các cuộc tấn công quy mô lớn như thế nào. Không có mạng botnet lớn. Tuy nhiên, cuộc tấn công này gửi các gói dữ liệu với tốc độ 126,9 triệu gói mỗi giây. Đó là gần 1,4 Terabyte mỗi giây. Nó được thực thi bằng cách làm ngập các máy chủ memcached với các request giả mạo, khuếch đại đáng kể quy mô và chuyển hướng các phản hồi đến mạng GitHub. Prolexic Technologies, nhà cung cấp dịch vụ giảm thiểu DDoS mà GitHub đã sử dụng, đã ngăn chặn các cuộc tấn công này.

3. Cuộc tấn công Dyn năm 2016

Nhà cung cấp Hệ thống tên miền (DNS) Dyn, Inc. đã bị tấn công DDoS nhắm vào hệ thống của họ. Do thực tế là máy chủ DNS chia sẻ nhiều dữ liệu, nên sự cố đã lây sang Paypal, Amazon, Reddit và nhiều trang khác, khiến chúng không thể truy cập được. Cuộc tấn công đã làm gián đoạn các yêu cầu tra cứu DNS và làm tràn các máy chủ DNS của họ bằng cách sử dụng cùng một mạng botnet Mirai.

4. Sự cố của Estonia năm 2007

Năm 2007, Estonia đã di dời một đài tưởng niệm Liên Xô dành riêng cho những người lính đã hy sinh trong Thế chiến II. Không lâu sau, quốc hội Estonia, các cơ quan chính phủ, thậm chí cả các phương tiện thông tấn và đài truyền hình đã phát hiện ra mình đang ở giữa một cuộc tấn công DDoS quy mô lớn. Nhiều người tin rằng Nga đã chỉ đạo các cuộc tấn công. Tuy nhiên, vì họ không tuân theo yêu cầu của người Estonia để điều tra, nên cuộc tấn công này vẫn còn là một bí ẩn.

Cách ngăn chặn các cuộc tấn công DDoS

Điều khó khăn nhất trong việc ngăn chặn các cuộc tấn công DDoS là không có giải pháp nhanh gọn nào có thể bảo vệ bạn. Tuy nhiên, vẫn có một số cách có thể được thực hiện để giảm thiểu rủi ro có thể xảy ra.

- Giám sát: Nếu bạn đang điều hành một doanh nghiệp, bạn nên tích cực giám sát mạng của mình để tìm tất cả các loại mối đe dọa có thể xảy ra, các cuộc tấn công DDoS chỉ là một trong những mối đe dọa có thể xảy ra. Bạn càng nhanh chóng phân biệt được một cuộc tấn công bằng botnet với lưu lượng truy cập người dùng tăng đột biến, thì bạn càng có thể giảm thiểu thiệt hại trước khi máy chủ của bạn bị quá tải.

- Chuẩn bị sẵn giải pháp: Bạn sẽ ngạc nhiên khi có rất nhiều chủ doanh nghiệp thiết lập máy chủ giá rẻ. Nó có thể nhanh chóng phản tác dụng nếu cấu hình máy chủ bị lỗi. Việc thêm một rào cản như tường lửa với giới hạn lưu lượng thích hợp có thể giúp bạn tránh khỏi sự tấn công của những kẻ có mạng botnet nhỏ.

- Phòng cháy hơn chữa cháy: Bạn nên có kế hoạch về những việc cần làm khi cuộc tấn công diễn ra. Bao gồm liên hệ với ISP của bạn để yêu cầu họ định tuyến lại lưu lượng truy cập. Hoặc liên hệ với nhà cung cấp dịch vụ giảm thiểu DDoS. Nó sẽ phụ thuộc nhiều vào tình huống mà bạn đang gặp phải. Tuy nhiên, bạn càng phản ứng nhanh thì bạn càng có cơ hội ngăn chặn nó trước khi nó gây ra quá nhiều thiệt hại.

Đối với hầu hết người dùng cá nhân, hầu hết các mẹo trên có thể sẽ không hữu ích. Không tiết kiệm lắm khi trả tiền cho dịch vụ giảm thiểu DDoS nếu bạn chỉ lướt mạng xã hội và xem Netflix. Tuy nhiên, bạn cũng có thể làm một số việc để giảm thiểu thiệt hại.

- Bảo vệ mạng của bạn: Điều chính mà mỗi người dùng nên làm là đảm bảo rằng hệ thống của mình không bị tin tặc chiếm đoạt. Điều này có thể xảy ra khi bạn nhấp vào các liên kết đáng ngờ và cài đặt phần mềm độc hại, sau đó phần mềm này được liên kết với một mạng botnet quy mô lớn.

FAQ

Sự khác biệt giữa các cuộc tấn công DoS và DDoS là gì?

Sự khác biệt chính giữa các cuộc tấn công DoS và DDoS là về quy mô. Tấn công DoS sử dụng một máy tính để làm tràn máy chủ với các gói tin. DDoS thực hiện điều tương tự, nhưng nó mở rộng quy mô bằng cách sử dụng nhiều thiết bị khác nhau để đạt được cùng một mục đích.

Các cuộc tấn công DDoS có hợp pháp không?

Tội phạm mạng là lĩnh vực chưa được xác định trên nhiều quốc gia, vì vậy tính hợp pháp và hình phạt đối với những hành vi phạm tội đó sẽ khác nhau rất nhiều. Ví dụ, ở Việt Nam, tấn công DDoS được coi là bất hợp pháp theo Luật An ninh mạng. Nhưng đặc biệt là Vương quốc Anh thì DDoS trong có đạo luật quy định về xử phạt DDoS.

Các cuộc tấn công DDoS về bản chất sử dụng trung gian, vì vậy kẻ tấn công có thể thực hiện công việc của mình từ một khoảng cách an toàn mà không để lộ danh tính.

Các cuộc tấn công DDoS kéo dài bao lâu?

Nếu không có các phương pháp ngăn chặn, thì các cuộc tấn công DDoS có thể kéo dài bao lâu tùy vào kẻ tấn công muốn. Một số kiểu tấn công có thể diễn ra nhanh chóng vì chúng có mục đích rõ ràng. Ví dụ, Ping of Death gửi một gói tin không đúng định dạng khiến hệ thống nhanh chóng bị sập. Trong khi SYN flood sẽ mất nhiều thời gian hơn để nó có hiệu quả.

Một cuộc tấn công DDoS có thể được theo dõi không?

Vấn đề chính của việc theo dõi các cuộc tấn công DDoS là những kẻ tấn công sử dụng các máy chủ trung gian hoặc mạng botnet để thực hiện. Vì lưu lượng truy cập đến từ hàng nghìn địa điểm và địa chỉ IP đồng thời, nên sẽ rất khó khăn để phân loại lưu lượng truy cập. Đặc biệt là khi lưu lượng truy cập này đang làm quá tải mạng của bạn. Thông thường, các hacker sẽ sử dụng proxy để che giấu thông tin của họ.

VPN có chặn DDoS không?

VPN là một phương pháp rất hiệu quả để người dùng thông thường bảo vệ họ khỏi các cuộc tấn công DDoS. Bằng cách che địa chỉ IP thực của bạn và hiển thị địa chỉ IP được chỉ định của nhà cung cấp VPN. Về bản chất, khi ai đó cố gắng DDoS bạn, cuộc tấn công sẽ hướng vào máy chủ VPN, thay vì chính bạn. Thêm vào đó, các nhà cung cấp VPN có nhiều biện pháp giảm thiểu được thiết lập để ngăn chặn cuộc tấn công.

Nhưng trong trường hợp kẻ tấn công đã biết địa chỉ IP thực của bạn thì VPN cũng vô dụng.

Xem Them Chi Tiet

Nhung Mon Do Cong Nghe Duoc Yeu Thich

Do Cong Nghe Phu Kien

Xem Them Chi Tiet

Phu nu phai dep dan ong moi yeu! Sam ngay bo vay dam sieu dep

Thanh xuan nhu mot tach trá Khong mua do hot phi hoai thanh xuan

Tidak ada komentar:

Posting Komentar